Aktualisiert April 2024 : Beenden Sie diese Fehlermeldungen und beschleunigen Sie Ihr Computersystem mit unserem Optimierungstool. Laden Sie es über diesen Link hier herunter.

- Laden Sie das Reparaturprogramm hier herunter und installieren Sie es.

- Lassen Sie es Ihren Computer scannen.

- Das Tool wird dann Ihren Computer reparieren.

Sicherheitsforscher des CERT haben festgestellt, dass Windows 10, Windows 8.1 und Windows 8 nicht jede Anwendung ordnungsgemäß randomisieren, wenn systemweit obligatorisches ASLR über EMET oder Windows Defender Exploit Guard aktiviert ist. Microsoft hat geantwortet, dass die Implementierung von Address Space Layout Randomization (ASLR) unter Microsoft Windows wie vorgesehen funktioniert. Lassen Sie uns einen Blick auf das Thema werfen.

Was ist ASLR

Wir empfehlen die Verwendung dieses Tools bei verschiedenen PC-Problemen.

Dieses Tool behebt häufige Computerfehler, schützt Sie vor Dateiverlust, Malware, Hardwareausfällen und optimiert Ihren PC für maximale Leistung. Beheben Sie PC-Probleme schnell und verhindern Sie, dass andere mit dieser Software arbeiten:

- Download dieses PC-Reparatur-Tool .

- Klicken Sie auf Scan starten, um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Sie auf Alle reparieren, um alle Probleme zu beheben.

ASLR wird als Adressraum-Layout-Randomisierung erweitert, die Funktion wurde erstmals mit Windows Vista eingesetzt und soll Angriffe auf die Wiederverwendung von Code verhindern. Die Angriffe werden verhindert, indem ausführbare Module an nicht vorhersehbaren Adressen geladen werden, um Angriffe zu verhindern, die normalerweise von Code abhängen, der an vorhersehbaren Stellen platziert wird. ASLR ist auf die Bekämpfung von Exploit-Techniken wie Return-orientierte Programmierung abgestimmt, die auf Code basieren, der im Allgemeinen an einen vorhersehbaren Ort geladen wird. Abgesehen davon ist einer der größten Nachteile der ASLR, dass sie mit /DYNAMICBASE Flag verbunden werden muss.

Umfang der Nutzung

Die ASLR bot dem Antrag Schutz, deckte aber nicht die systemweiten Abschwächungen ab. Aus diesem Grund wurde Microsoft EMET veröffentlicht. EMET stellte sicher, dass es sowohl systemweite als auch anwendungsspezifische Minderungsmaßnahmen abdeckte. Das EMET entpuppte sich als das Gesicht der systemweiten Minderung, indem es den Nutzern ein Frontend bot. Ab dem Update von Windows 10 Fall Creators wurden die EMET-Funktionen jedoch durch Windows Defender Exploit Guard ersetzt.

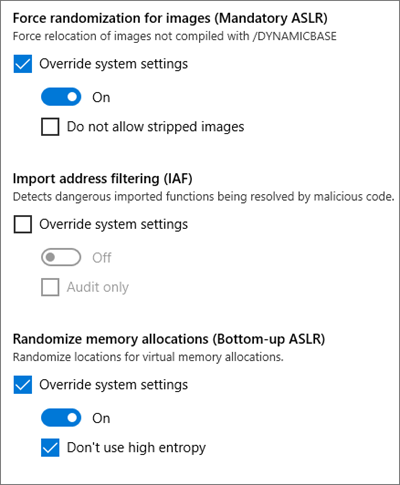

Die ASLR kann sowohl für EMET als auch für Windows Defender Exploit Guard für Codes, die nicht mit dem /DYNAMICBASE-Flag verknüpft sind, zwingend aktiviert werden, und dies kann entweder auf Anwendungsbasis oder auf systemweiter Basis erfolgen. Das bedeutet, dass Windows den Code automatisch in eine temporäre Verschiebetabelle verschiebt und somit bei jedem Neustart der neue Speicherort des Codes unterschiedlich ist. Ausgehend von Windows 8 sahen die Designänderungen vor, dass der systemweite ASLR einen systemweiten Bottom-up-ASLR aktivieren sollte, um die Entropie des obligatorischen ASLR zu gewährleisten.

Das Problem

ASLR ist immer dann effektiver, wenn die Entropie größer ist. In viel einfacheren Worten erhöht die Zunahme der Entropie die Anzahl der Suchräume, die vom Angreifer erforscht werden müssen. Sowohl EMET als auch Windows Defender Exploit Guard ermöglichen jedoch eine systemweite ASLR, ohne eine systemweite Bottom-up-ASLR zu ermöglichen. In diesem Fall werden die Programme ohne /DYNMICBASE verschoben, aber ohne Entropie. Wie wir bereits erklärt haben, würde das Fehlen einer Entropie es Angreifern relativ einfach machen, da das Programm jedes Mal die gleiche Adresse neu startet.

Dieses Problem betrifft derzeit Windows 8, Windows 8.1 und Windows 10, die über Windows Defender Exploit Guard oder EMET eine systemweite ASLR aktiviert haben. Da es sich bei der Adressverlagerung um eine Nicht-DYNAMICBASE handelt, überschreibt sie in der Regel den Vorteil von ASLR.

Was Microsoft zu sagen hat

Microsoft war schnell und hat bereits eine Erklärung abgegeben. Das ist es, was die Leute bei Microsoft zu sagen hatten,

Das von CERT beobachtete Verhalten der verbindlichen ASLR ist konstruktiv bedingt und ASLR funktioniert wie vorgesehen. Das WDEG-Team untersucht das Konfigurationsproblem, das eine systemweite Aktivierung von Bottom-up-ASLR verhindert, und arbeitet daran, es entsprechend anzugehen. Dieses Problem verursacht kein zusätzliches Risiko, da es nur auftritt, wenn versucht wird, eine nicht standardmäßige Konfiguration auf bestehende Windows-Versionen anzuwenden. Selbst dann ist die effektive Sicherheitshaltung nicht schlechter als das, was standardmäßig bereitgestellt wird, und es ist einfach, das Problem durch die in diesem Beitrag

beschriebenen Schritte zu umgehen.

Sie haben die Abhilfemaßnahmen, die zur Erreichung des gewünschten Sicherheitsniveaus beitragen, besonders ausführlich beschrieben. Es gibt zwei Workarounds für diejenigen, die obligatorische ASLR und Bottom-up-Randomisierung für Prozesse aktivieren möchten, deren EXE sich nicht für ASLR entschieden hat.

1] Speichern Sie das Folgende in optin.reg und importieren Sie es, um die obligatorische ASLR und die Bottom-up-Zuführung systemweit zu ermöglichen.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESYSTEMAktuelle SteuerungSetControlSession Managerkernel] MitigationOptionen'=hex:00,01,01,01,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00,00

2] Aktivieren Sie die obligatorische ASLR- und Bottom-up-Randomisierung über eine programmspezifische Konfiguration mit WDEG oder EMET.

Said Microsoft – Dieses Problem verursacht kein zusätzliches Risiko, da es nur auftritt, wenn versucht wird, eine nicht standardmäßige Konfiguration auf bestehende Windows-Versionen anzuwenden.

EMPFOHLEN: Klicken Sie hier, um Windows-Fehler zu beheben und die Systemleistung zu optimieren

Eugen Mahler besitzt die unglaubliche Kraft, wie ein Chef auf dem Wasser zu laufen. Er ist auch ein Mensch, der gerne über Technik, Comics, Videospiele und alles, was mit der Geek-Welt zu tun hat, schreibt.