Von einer Ransomware angegriffen zu werden, kann traumatisierend sein und Ihnen einen großen Verlust an Daten und Geld verursachen. In letzter Zeit ist die Anzahl solcher Ransomware-Angriffe enorm gestiegen. Die meisten Opfer verlieren am Ende ihre Daten oder zahlen Geld für die Entschlüsselung. Aber es muss eine Lösung für dieses Problem geben. Entwickler arbeiten weiterhin hart daran, solche Schwachstellen zu schließen, und ein Beispiel dafür ist Acronis Ransomware Protection. Ein Tool-Design, um jede Art von verdächtigen Aktivitäten auf Ihrem System zu verhindern und Ihre Dateien zu schützen.

Category: Uncategorized

Was ist WannaCrypt Ransomware, wie funktioniert es & wie man sicher bleibt?

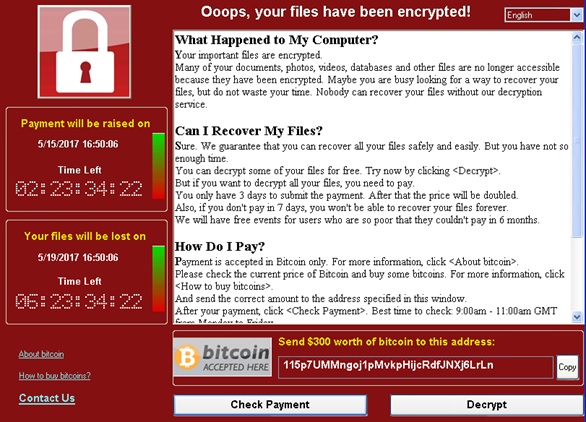

WannaCrypt Ransomware, auch bekannt unter den Namen WannaCry, WanaCrypt0r oder Wcrypt, ist eine Ransomware, die auf Windows-Betriebssysteme ausgerichtet ist. Entdeckt am 12. Mai 2017, wurde WannaCrypt bei einem großen Cyber-Angriff verwendet und hat seitdem mehr als 230.000 Windows-PCs in 150 Ländern infiziert. jetzt.

Was ist WannaCrypt Ransomware

Erste Erfolge von WannaCrypt sind der britische National Health Service, das spanische Telekommunikationsunternehmen Telefónica und das Logistikunternehmen FedEx. Das Ausmaß der Ransomware-Kampagne war so groß, dass sie für Chaos in den Krankenhäusern des Vereinigten Königreichs sorgte. Viele von ihnen mussten stillgelegt werden, was kurzfristig die Schließung des Betriebs auslöste, während die Mitarbeiter gezwungen waren, Stift und Papier für ihre Arbeit zu verwenden, wobei die Systeme von Ransomware gesperrt waren.

So aktivieren und verwenden Sie den kontrollierten Ordnerzugriff in Windows 10

Ransomware ist heute weit verbreitet, und Sie müssen zusätzliche Sorgfalt walten lassen, um Ihren Windows-Computer zu schützen, abgesehen von der Installation einer Antivirensoftware. Während man immer eine Anti-Ransomware-Software verwenden kann, macht es Windows 10 jetzt einfacher, indem es die Funktion Controlled Folder Access im Windows Defender Security Center einführt. Lassen Sie uns sehen, wie Sie den kontrollierten Ordnerzugriff in Windows 10 aktivieren und verwenden können – das ist ein Teil der Exploit Guard-Funktion in Windows Defender.

Unterschied zwischen WPA, WPA2 & WEP Wi-Fi-Protokollen

Es gibt viele inhärente Risiken, die mit drahtlosen Protokollen und Verschlüsselungsmethoden verbunden sind. Um sie zu minimieren, wird daher ein robustes Framework aus verschiedenen drahtlosen Sicherheitsprotokollen verwendet. Diese Wireless Security Protocols gewährleisten die Verhinderung von unbefugtem Zugriff auf Computer durch Verschlüsselung der übertragenen Daten in einem drahtlosen Netzwerk.

Unterschied zwischen WPA2, WPA, WEP Wi-Fi-Protokollen

Die meisten drahtlosen Zugangspunkte verfügen über die Möglichkeit, einen von drei drahtlosen Verschlüsselungsstandards zu aktivieren:

Kostenloser Impfstoff & Schwachstellen-Scanner Tools für WannaCry Ransomware

Obwohl die WannaCry Ransomware-Epidemie derzeit möglicherweise gestoppt wurde, können Sie erwarten, dass die nächste Welle virulenter wird. In unserem Beitrag zu WannaCry Ransomware haben wir die Möglichkeiten aufgelistet, wie Sie sich vor einer Infektion mit dieser Ransomware schützen können – der wichtigste ist die Installation der von Microsoft veröffentlichten Patches für alle Windows-Versionen.

WannaCry Ransomware-Schutz-Tools

Es gibt Tools, die Ihnen helfen können, sich gegen WannaCry Ransomware zu immunisieren oder zu impfen sowie Ihr System auf Schwachstellen zu scannen, die von WannaCry Ransomware ausgenutzt werden können.

Kann die Authentizität der Domäne, zu der die verschlüsselte Verbindung hergestellt wird, nicht garantieren.

Wenn Ihr

Kaspersky

Sicherheitssoftware zeigt häufig eine Warnung an .

Kann die Authentizität der Domain, zu der eine verschlüsselte Verbindung hergestellt wird, nicht garantieren .

dann wird dieser Beitrag erklären, was das bedeutet und wie Sie diese Warnung, wenn Sie möchten, auf Ihrem Windows-PC deaktivieren können

.

Wenn Sie diese Warnung sehen, bedeutet dies, dass mit dem Zertifikat der Website etwas nicht stimmt. Das Zertifikat hätte widerrufen werden können, oder es hätte illegal erworben werden können, oder die Zertifikatskette ist unterbrochen – und so weiter

E-Mail-Bombardierung und Möglichkeiten, sich selbst zu schützen

E-Mail-Bombardierung ist eine Form des Internetmissbrauchs, bei der massive Mengen identischer E-Mails an eine bestimmte E-Mail-Adresse gesendet werden, um das Betriebssystem eines Computers zu beeinträchtigen. Wenn die Mailbox mit unzähligen unerwünschten E-Mails überflutet wird, wird ihre Kapazität erschöpft, was dazu führt, dass sie keine weiteren E-Mails empfangen kann. Dies kann geschehen, um zu verhindern, dass das Opfer eine andere wichtige Nachricht in seiner E-Mail erhält oder bemerkt. Ein schleppendes System oder die Unfähigkeit, E-Mails zu senden oder zu empfangen, können Hinweise darauf sein, dass E-Mails bombardiert werden. Dies geschieht, weil das System bereits mit der Verarbeitung unzähliger E-Mails beschäftigt ist.

Die Milliarden Dollar Computer-Malware-Industrie

Da eine Vielzahl von Personen und Unternehmen ihre Geräte in ihrem individuellen Netzwerk ausrichten, ist das Volumen der über sie ausgetauschten persönlichen und vertraulichen Informationen auf ein Allzeithoch gestiegen. Bei der Verfolgung dieser Informationen haben die Angreifer ein erneutes Interesse an der Exfiltration aus dem Umfeld von Einzelpersonen und Unternehmen bekundet. Dies wiederum hat den Anwendungsbereich von Unternehmen erweitert, die anfällig für Malware-getriebene Cyberkriminalität sind. Das heißt, neben Banken und Kreditgenossenschaften, die Betrug im Online-Banking ausgesetzt sind, sind andere Organisationen, die anfällig für Finanzbetrug sind, unter anderem

Petya Ransomware/Wischer’s Vorgehensweise ist alter Wein in einer neuen Flasche.

Die

Petya Ransomware/Wischer

hat in Europa für Verwüstung gesorgt, und ein Blick auf die Infektion wurde zum ersten Mal in der Ukraine geworfen, als mehr als 12.500 Maschinen beschädigt wurden. Am schlimmsten war, dass sich die Infektionen auch auf Belgien, Brasilien, Indien und auch auf die Vereinigten Staaten ausgeweitet hatten. Der Petya hat Wurmfähigkeiten, die es ihm ermöglichen, sich seitlich im Netzwerk zu verbreiten. Microsoft hat eine Richtlinie herausgegeben, wie es mit Petya,

umgehen wird.

Gefahren von intelligenten oder mit dem Internet verbundenen Spielzeugen, auf die Sie achten müssen.

Kinderspielzeug, das mit dem Internet verbunden ist, birgt schwerwiegende Risiken für die Privatsphäre und Sicherheit, da Smart Toys oder Internet-verbundene Spielzeuge oft mehrere intelligente Funktionen enthalten, die wichtige persönliche Daten offenlegen können. Heutzutage kaufen viele Eltern gerne neues Spielzeug für ihre Kinder, das mit dem Internet verbunden ist. Aber bevor Sie sie kaufen, gibt es ein paar Dinge, die Sie wissen sollten.

Gefahren für Spielzeug mit Internetanschluss

Smartes oder mit dem Internet verbundenes Spielzeug enthält typischerweise Sensoren, Mikrofone, Kameras, Datenspeicherkomponenten, Spracherkennung und GPS-Optionen. Solche Spielzeuge sammeln Informationen, die vom Hersteller oder Entwickler über einen Server oder Cloud-Service weitergesendet und gespeichert werden. Die gesammelten Daten können Sprachaufzeichnungen, Passwörter für Spielzeug-Webanwendungen, Privatadressen, Wi-Fi-Details oder sensible personenbezogene Daten sein. Diese High-Tech-Features könnten daher die Sicherheit der Kinder ernsthaft gefährden. Die Möglichkeit, dass Hacker diese Spielzeuge ausnutzen, um Benutzer auszuspionieren.