Aktualisiert February 2026 : Beenden Sie diese Fehlermeldungen und beschleunigen Sie Ihr Computersystem mit unserem Optimierungstool. Laden Sie es über diesen Link hier herunter.

- Laden Sie das Reparaturprogramm hier herunter und installieren Sie es.

- Lassen Sie es Ihren Computer scannen.

- Das Tool wird dann Ihren Computer reparieren.

Wenn Sie dachten, dass die einzige Form des Terrorismus diejenige ist, die täglich auf unseren Fernsehern gezeigt wird, wo sie Blut zeigen, dann liegen Sie falsch. Der Terrorismus, der von militanten und terroristischen Verbänden sowie von Menschen eingesetzt wird, die sich mit der Zerstörung und Behinderung befassen, hat viel mehr zu bieten. Auch bekannt als digitaler Terror, Internet-Terrorismus umfasst Methoden, die zu schwerwiegenden Datenverlusten, zum Absturz von Netzwerken und Websites und in seltenen Fällen – Heizsysteme in einem Ausmaß, in dem sie abblasen, als ob eine Bombe explodierte.

Inhaltsverzeichnis

Was ist Internet-Terrorismus

Wir empfehlen die Verwendung dieses Tools bei verschiedenen PC-Problemen.

Dieses Tool behebt häufige Computerfehler, schützt Sie vor Dateiverlust, Malware, Hardwareausfällen und optimiert Ihren PC für maximale Leistung. Beheben Sie PC-Probleme schnell und verhindern Sie, dass andere mit dieser Software arbeiten:

- Download dieses PC-Reparatur-Tool .

- Klicken Sie auf Scan starten, um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Sie auf Alle reparieren, um alle Probleme zu beheben.

Im Großen und Ganzen bezieht sich der Begriff Internet-Terrorismus oder Cyber-Terrorismus auf jede Aktivität, die über das Internet mit der Absicht durchgeführt wird, etwas Wertvolles zu zerstören oder einen Dienst für einen begrenzten oder unbestimmten Zeitraum zu deaktivieren.

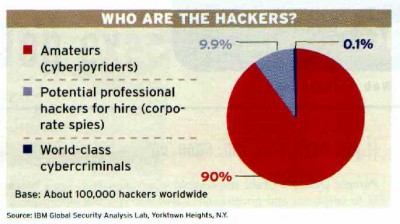

Das hat zwei Seiten. Eine davon wird aktiv von Internet-Hackern und böswilligen Nutzern des Internets genutzt. Der andere ist nicht viel sichtbar, wird aber von regelmäßigen Terror-Elementen benutzt. Wir können nicht sagen, welches gefährlicher ist, aber in den meisten Fällen führt letzteres oft auf die eine oder andere Weise zu Todesfällen.

Wie Terroristen das Internet für den Terrorismus nutzen

Der früh bekannte Fall von Internet-Terrorismus war die Verwendung von Kryptographie zur Übertragung von Nachrichten durch einige terroristische Gruppen. Ihre Sprachsymbole sehen aus wie Kunstwerke und sie nutzten sie aktiv für die Übertragung von Botschaften, die als Bilder kodiert sind. Es war schockierend, als einer meiner arabischen Freunde dort in Nordindien mir eine CD mit einigen der Symbole der Sprachen des Nahen Ostens gab. Er zeigte mir sogar, wie man Symbole künstlerisch aufbaut, um den Eindruck zu erwecken, dass eine bestimmte Datei nur ein digitales Bild ist.

Ich weiß nicht, ob sie immer noch solche Taktiken anwenden, von denen ich in den letzten Jahren nichts gehört habe. Aber sicher, sie nutzen das Internet, um Menschen zu provozieren und Unzufriedenheit zu erzeugen. Solche Instrumente oder Ressourcen gibt es im Internet, und ich weiß nicht, warum die Behörden sie nicht vernichten. Natürlich ist das Internet nur eines der vielen Mittel, um den Terror zu verbreiten! Wenn Sie sich dafür interessieren, wie Terroristen das Internet für den Terrorismus nutzen, lesen Sie bitte diesen Artikel auf Wikipedia (siehe insbesondere Zitat #13).

Internet-Sprengstoffe – E-Mail-Bomben, Logikbomben und ZIP-Bomben

Lassen Sie uns den zweiten Aspekt des Internet-Terrors den Behörden überlassen und mehr über den ersten Aspekt sprechen – den Aspekt, mit dem böswillige Benutzer Websites, Unternehmensdatenbanken, sei es auf persönlichen Servern oder in der Cloud, E-Mail-Systeme und manchmal ein ganzes Netzwerk – oder besser gesagt, das Intranet verschiedener Organisationen anvisieren.

DDoS (Distributed Denial of Service) ist eine der häufigsten Methoden, die mit einer oder mehreren der folgenden Techniken praktiziert werden. Diese Liste ist nicht vollständig; sie enthält nur die Elemente, die ich kenne und für wichtig genug halte, um Sie darüber zu informieren. Tatsächlich kennst du vielleicht schon einige oder alle von ihnen:

- E-Mail-Bomben – Zum Herunterfahren von Websites und E-Mail-Servern

- Logic Bombs – Wird verwendet, um Aktionen auszulösen, die zu Schäden an Datenbanken führen können; Festplatten usw. zu löschen – Mit anderen Worten, diese Methode wird meist verwendet, um Daten vollständig oder teilweise zu zerstören, um sie unwiederbringlich zu machen

- Zip Bombs – Eine Zip-Bombe oder der Zip of Death ist eine bösartige archivierte Datei, die dazu bestimmt ist, das System, das sie liest, zum Absturz zu bringen oder nutzlos zu machen. Es wird häufig verwendet, um Antivirensoftware zu deaktivieren, um eine Öffnung für herkömmliche Viren zu schaffen. Das Verfahren ist einzigartig und kann sowohl für DDoS als auch für die Unzulänglichkeit von Computern/Servern und ganzen Netzwerken implementiert werden. Abhängig von der Ausführung der Reißverschlussbomben können ganze Intranets von Organisationen heruntergefahren werden, was vorübergehende oder dauerhafte Schäden verursacht.

.

Was sind Logikbomben

Sie erinnern sich vielleicht an eine Pipeline Explosion. Es wird gesagt, dass eine Logische Bombe bestimmte Ereignisse ausgelöst hat, die zu einer Überhitzung führten, die zu einer historischen, nichtnuklearen Explosion führte.

Eine logische Bombe, wie ihr Name schon sagt, basiert auf einer Bedingung, die erfüllt ist. Sie müssen als Kind mit den Parametern IF-THEN-ELSE programmiert haben. Die Logikbombe ist die gleiche – außer, dass die Person, die die Software benutzt, nicht weiß, dass etwas Unerwartetes passieren wird, wenn eine bestimmte Bedingung erfüllt ist. Ein bekanntes Beispiel für logische Bomben war das Löschen der Mitarbeiterdatenbank, wenn ein Mitarbeiter entlassen wurde (d.h. wenn der Datensatz mit seinen Informationen gelöscht wurde). Ich kann mich nicht genau an die Instanz erinnern (Name des Unternehmens, des Mitarbeiters usw.), aber ich bin sicher, dass Sie mehr Informationen darüber im Internet finden können.

Was sind E-Mail-Bomben

E-Mail-Bomben sind einfacher herzustellen und als solche auch leichter zu identifizieren. In den meisten Fällen befindet sich die E-Mail-Adresse einer Person oder eines Unternehmens auf der Empfängerseite. Das Hauptziel in diesem Fall ist es, so viele E-Mails an eine Adresse zu senden, dass der E-Mail-Server abstürzt. In einigen Fällen, wenn derselbe Server verwendet wird, um E-Mails und Websites/Datenbanken zu hosten, wäre der Schaden mehr als nur ein Absturz der E-Mail-IDs. Wahrscheinlich gibt es deshalb eine Begrenzung, wie viele E-Mails Sie an jemanden senden können, der einen der E-Mail-Dienste nutzt – öffentlich oder privat. Sie können E-Mail-Marketing-Unternehmen verwenden, aber sie auch, kümmern sich um die Verteilung Ihrer E-Mail-Liste in einer Weise, dass nichts auf negative Weise betroffen ist.

Was ist eine ZIP-Bombe

?

Zu den ahnungslosesten Internetbomben gehören die ZIP-Bomben. Sie sind eigentlich eine ZIP-Datei mit einer sehr großen Datei, die in fünf oder mehr Umdrehungen verschlüsselt ist. Wenn Sie die aktuelle Datei einmal zippen und dann ein ZIP der ZIP-Datei erstellen – es ist eine Drehung. Normalerweise reichen fünf Umdrehungen aus, um eine Textdatei mit einem einzigen Buchstaben – wie z.B. A – Milliarden und Abermilliarden Zeit auf eine sehr kleine Größe zu komprimieren, die völlig unschuldig aussieht. Es gibt keine Möglichkeit, dass ein Mensch eine solche Textdatei erstellen kann. Es würde mit einem speziellen Programm erstellt werden und solche Programme sind einfach zu erstellen. Sie können beispielsweise eine Schleife in der Sprache C erstellen und den Buchstaben A weiter schreiben, bis die Datei die gewünschte Größe erreicht hat.

Der Kern ist oft eine Textdatei, da solche Dateien am einfachsten auf das 1/K+fache ihrer ursprünglichen Größe komprimiert werden können. In einem Beispiel kann die Komprimierung einiger 4,5 Petabyte (jeder Buchstabe ist ein Byte) zu einer ZIP-Datei mit nur 42 kb führen – zur Übertragung über das Internet. Dieses Beispiel ist bekannt als die 42.zip bomb. Selbst wenn Sie eine gute Anti-Malware einsetzen (beachten Sie die Vergangenheitsform und sehen Sie den nächsten Absatz), würde sie sich in eine Endlosschleife zum Scannen des Inhalts einer solchen ZIP-Bombe begeben. Und wenn Sie sich entscheiden, sie als solche zu extrahieren (auf das Scannen zu verzichten), wo würde Ihre Festplatte den Speicherplatz bekommen, der benötigt wird, um den Inhalt einer multikomprimierten Datei zu speichern? Dies führt zu einem Festplattencrash und schließlich zu einem System- oder Servercrash.

Es ist nicht so, dass unsere beliebtesten Anti-Malware-Unternehmen keine Kenntnis von solchen Bomben – eigentlich digitalen Dateien – haben, die das Potenzial haben, digitale (und manchmal auch physische) Vermögenswerte einer Person oder eines Unternehmens – privat oder bundesweit – zu zerstören. Als ich von den ZIP-Bomben erfuhr, die mir eine Art Angst einjagten, ist es beruhigend zu wissen, dass die meisten der vermeintlichen Anti-Malware-Software in der Lage sind, solche Bomben zu identifizieren und sie zu stoppen, bevor sie explodieren!

Eine Methode, die ich gefunden habe, ist, dass diese Anti-Ma-Maßnahmen Die Verwendung von Lware zum Identifizieren und Stoppen von Internet-Sprengstoffen ist wie folgt:

Nur wenige Rekursionsschichten werden auf Archiven durchgeführt, um Angriffe zu verhindern, die einen Pufferüberlauf, eine Speicherauslastung oder eine akzeptable Programmausführungszeit überschreiten würden.

Während das oben Gesagte hauptsächlich für ZIP-Bomben, für E-Mail-Bomben gilt, sind die Anti-Spam-Filter heutzutage mehr als ausreichend. Dennoch müssen Sie wie gewohnt Vorkehrungen treffen – Ihre E-Mail-ID nicht an öffentlichen Orten weitergeben. Wenn Sie eine Nachricht erhalten, in der Sie um eine Bestätigung gebeten werden, ob Sie einen Dienst oder eine Mailingliste abonniert haben, und Sie sich nicht erinnern können, dass Sie sich angemeldet haben, verweigern Sie diese. Und wenn Sie Ihre eigenen Server für E-Mails verwenden, halten Sie diese getrennt und sind Sie mit den neuesten Anti-Spam-Filtern bestens ausgestattet!

Unter den drei hier erläuterten Arten von Internet-Sprengstoffen oder Digitalbomben sind Logikbomben die schwierigsten mit dem Potenzial,…. Sie wissen schon, was mit der transsibirischen Pipeline passiert ist! 12)

Weiterführende Literatur: Papier über Internet-Terrorismus. Bildnachweise: Euro Police Organization, World News Network, IBM Global Security, NY.

EMPFOHLEN: Klicken Sie hier, um Windows-Fehler zu beheben und die Systemleistung zu optimieren