Aktualisiert March 2026 : Beenden Sie diese Fehlermeldungen und beschleunigen Sie Ihr Computersystem mit unserem Optimierungstool. Laden Sie es über diesen Link hier herunter.

- Laden Sie das Reparaturprogramm hier herunter und installieren Sie es.

- Lassen Sie es Ihren Computer scannen.

- Das Tool wird dann Ihren Computer reparieren.

Ein Cyber-Angriff ist ein Angriff, der von einem Computer gegen einen anderen Computer oder eine Website eingeleitet wird, um die Integrität, Vertraulichkeit oder Verfügbarkeit des Ziels und der darin gespeicherten Informationen zu gefährden. Dieser Artikel erklärt, was Cyber-Attacken sind, seine Definition, Typen und spricht darüber, wie man sie verhindern kann und welchen Kurs man im Falle eines Cyber-Angriffs einschlagen sollte. Cyber-Attacken können in gewisser Weise als Teil von Cyber Crime angesehen werden. Ein Angriff auf ein Cyber Crime kann als Cyber Attack bezeichnet werden!

Inhaltsverzeichnis

Definition von Cyberangriffen

Nach Angaben der Practical Law Company, Whitepaper on Cyber Attacks, ist die Definition von Cyber Attacks wie folgt:

Ein Cyber-Angriff ist ein Angriff, der von einem Computer gegen eine Website, ein Computersystem oder einen einzelnen Computer (insgesamt ein Computer) gestartet wird und die Vertraulichkeit, Integrität oder Verfügbarkeit des Computers oder der auf ihm gespeicherten Informationen beeinträchtigt.

Die Definition hat drei verschiedene Faktoren: 1] Angriff oder ein illegaler Versuch, etwas von einem[3] Computersystem zu gewinnen. Im Allgemeinen ist ein System eine Sammlung von Einheiten, die gemeinsam auf ein gemeinsames Ziel hinarbeiten. Also, ob es sich um eine einzelne oder eine Sammlung von Computern – offline oder online (Websites / Intranets), es ist ein System, wie sie arbeiten, um etwas oder das andere zu erleichtern. Auch ein einzelner Computer hat viele Komponenten, die für ein gemeinsames Ziel zusammenarbeiten und wird daher als Computersystem bezeichnet.

Lesen: Warum werden Websites gehackt?

Arten von Cyber-Angriffen

Wir empfehlen die Verwendung dieses Tools bei verschiedenen PC-Problemen.

Dieses Tool behebt häufige Computerfehler, schützt Sie vor Dateiverlust, Malware, Hardwareausfällen und optimiert Ihren PC für maximale Leistung. Beheben Sie PC-Probleme schnell und verhindern Sie, dass andere mit dieser Software arbeiten:

- Download dieses PC-Reparatur-Tool .

- Klicken Sie auf Scan starten, um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Sie auf Alle reparieren, um alle Probleme zu beheben.

Es gibt viele Methoden von Cyber-Attacken, von Malware-Injektion über Phishing und Social Engineering bis hin zum internen Diebstahl von Daten. Andere fortgeschrittene, aber übliche Formen sind DDoS-Angriffe, Brute-Force-Angriffe, Hacking, das Halten eines Computersystems (oder einer Website) für Lösegeld unter Verwendung von Direct Hack oder Ransomware.

Einige davon sind nachfolgend aufgeführt:

- Unbefugter Zugriff auf ein Computersystem oder dessen Daten zu erlangen oder zu versuchen.

- Störungen oder Denial-of-Service-Angriffe (DDoS)

- Hacken einer Website oder Fehlbedienung der Website

- Installation von Viren oder Malware

- Unbefugte Benutzung eines Computers zur Datenverarbeitung

- Unangemessene Nutzung von Computern oder Anwendungen durch Mitarbeiter eines Unternehmens in einer Weise, die dem Unternehmen schadet.

Die letzte – die unsachgemäße Nutzung von Computern oder Apps durch Mitarbeiter – könnte vorsätzlich oder aus Unkenntnis erfolgen. Man muss herausfinden, warum ein Mitarbeiter z.B. versucht hat, falsche Daten einzugeben oder auf einen bestimmten Datensatz zugreift, zu dessen Änderung er nicht berechtigt war.

Social Engineering kann auch eine Ursache dafür sein, dass ein Mitarbeiter absichtlich versucht, sich in die Datenbank zu hacken – nur um einem Freund zu helfen! Das heißt, der Mitarbeiter wurde von einem Kriminellen befreundet und ist emotional gezwungen, einige unschuldige Daten für den neuen Freund zu erhalten.

Während wir hier sind, ist es auch ratsam, die Mitarbeiter über die Gefahren von öffentlichem WiFi aufzuklären und warum sie das öffentliche WiFi nicht für Büroarbeiten nutzen sollten.

Lesen: Was sind Honeypots und wie können sie Computersysteme sichern?

Cyber-Angriffe Antwort

- Ist der Angriff wirklich passiert oder ruft jemand an, um einen Streich zu spielen;

- Wenn Sie noch Zugriff auf Ihre Daten haben, sichern Sie diese;

- Wenn Sie keinen Zugriff auf Ihre Daten haben und der Hacker Lösegeld verlangt, sollten Sie sich an die Justizbehörden wenden

- Mit dem Hacker verhandeln und die Daten zurückgewinnen

- Im Falle von Social Engineering und Missbrauch von Privilegien sollten Kontrollen durchgeführt werden, um Folgendes festzustellen e wenn der Arbeitnehmer unschuldig war oder vorsätzlich gehandelt hat

- Bei DDoS-Angriffen sollte die Last auf andere Server reduziert werden, damit die Website so schnell wie möglich wieder online geht. Sie können Server für eine Weile mieten oder eine Cloud-App nutzen, so dass die Kosten minimal sind.

.

Für genaue und detaillierte Informationen über die Beantwortung der rechtlichen Fragen lesen Sie bitte das Whitepaper unter der Rubrik Referenzen.

Lesen: Warum sollte jemand meinen Computer hacken wollen?

Prävention von Cyber-Angriffen

Sie wissen vielleicht schon, dass es keine 100%ige narrensichere Methode gibt, um Cyberkriminalität und Cyberangriffe zu bekämpfen, aber dennoch müssen Sie so viele Vorkehrungen treffen, um Ihre Computer zu schützen.

Downloads, kompromittierte Websites, die bösartige Werbung anzeigen, auch bekannt als Malvertising.

Firewall in Windows 10/8/7 ist gut, Sie können Firewalls verwenden, die Ihrer Meinung nach stärker sind als die Standard Windows Firewall.

Wenn es sich um ein Firmennetzwerk handelt, stellen Sie sicher, dass kein Plug and Play-Support in einem der Benutzercomputer vorhanden ist. Das heißt, Mitarbeiter sollten nicht in der Lage sein, Flash-Laufwerke oder eigene Internet-Dongles an den USB anzuschließen. Die IT-Abteilung des Unternehmens sollte auch den gesamten Netzwerkverkehr im Auge behalten. Die Verwendung eines guten Netzwerkverkehrsanalysators hilft bei der zeitnahen Teilnahme an merkwürdigen Verhaltensweisen, die sich aus einem beliebigen Terminal (Mitarbeitercomputer) ergeben.

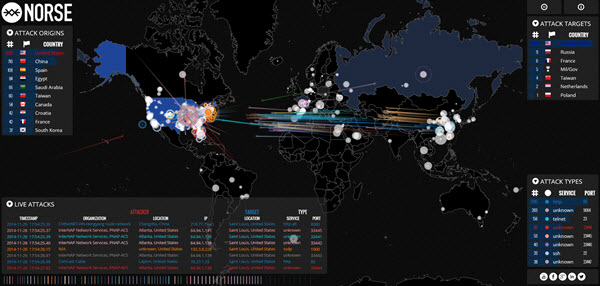

Hier sind ein paar nützliche Links, die digitale Hack-Angriffskarten in Echtzeit anzeigen:

- ipviking.com

- digitalattackmap.com

- fireeye.com

- norsecorp.com

- honeynet.org.

Schauen Sie sich diese an. Sie sind ziemlich interessant!

Wenn Sie etwas hinzufügen möchten, teilen Sie es uns bitte mit.

EMPFOHLEN: Klicken Sie hier, um Windows-Fehler zu beheben und die Systemleistung zu optimieren

Eugen Mahler besitzt die unglaubliche Kraft, wie ein Chef auf dem Wasser zu laufen. Er ist auch ein Mensch, der gerne über Technik, Comics, Videospiele und alles, was mit der Geek-Welt zu tun hat, schreibt.