Aktualisiert March 2026 : Beenden Sie diese Fehlermeldungen und beschleunigen Sie Ihr Computersystem mit unserem Optimierungstool. Laden Sie es über diesen Link hier herunter.

- Laden Sie das Reparaturprogramm hier herunter und installieren Sie es.

- Lassen Sie es Ihren Computer scannen.

- Das Tool wird dann Ihren Computer reparieren.

Noch bevor ein Entwickler einen Patch zur Behebung der in der Anwendung entdeckten Sicherheitslücke erstellt, gibt ein Angreifer Malware dafür frei. Dieses Ereignis wird als Zero-Day-Exploit bezeichnet. Wann immer die Entwickler eines Unternehmens Software oder eine Anwendung erstellen, besteht die inhärente Gefahr – eine Schwachstelle kann darin bestehen. Der Bedrohungsakteur kann diese Schwachstelle erkennen, bevor der Entwickler sie entdeckt oder eine Chance hat, sie zu beheben.

Der Angreifer kann dann einen Exploit-Code schreiben und implementieren, solange die Sicherheitslücke noch offen und verfügbar ist. Nach der Freigabe des Exploits durch den Angreifer bestätigt der Entwickler dies und erstellt einen Patch, um das Problem zu beheben. Sobald jedoch ein Patch geschrieben und verwendet wurde, wird der Exploit nicht mehr als Zero-Day-Exploit bezeichnet.

Inhaltsverzeichnis

Windows 10 Zero-Day-Schutzmaßnahmen

Microsoft hat es geschafft, Zero-Day-Exploit-Angriffe abzuwenden, indem es mit Exploit Mitigation und Layered Detection Techniques in Windows 10 kämpfte.

Die Sicherheitsteams von Microsoft haben im Laufe der Jahre sehr hart daran gearbeitet, diese Angriffe zu bekämpfen. Über seine speziellen Tools wie Windows Defender Application Guard, das eine sichere virtualisierte Schicht für den Microsoft Edge-Browser bereitstellt, und Windows Defender Advanced Threat Protection, ein Cloud-basierter Dienst, der Verletzungen anhand von Daten von integrierten Windows 10-Sensoren erkennt, ist es ihm gelungen, das Sicherheits-Framework auf der Windows-Plattform zu verschärfen und Exploits neu entdeckter und sogar nicht offengelegter Schwachstellen zu stoppen.

Microsoft ist fest davon überzeugt, dass Vorbeugen besser ist als Heilen. Als solche legt es mehr Wert auf Schadensbegrenzungstechniken und zusätzliche Verteidigungsebenen, die Cyber-Angriffe aufhalten können, während Schwachstellen behoben und Patches bereitgestellt werden. Weil es eine akzeptierte Wahrheit ist, dass das Auffinden von Schwachstellen viel Zeit und Mühe erfordert und es praktisch unmöglich ist, alle zu finden. Daher können die oben genannten Sicherheitsmaßnahmen dazu beitragen, Angriffe auf Basis von Zero-Day-Angriffen zu verhindern.

Jüngste Exploits auf Kernel-Ebene, basierend auf CVE-2016-7255 und CVE-2016-7256 sind ein Beispiel dafür.

CVE-2016-7255 Ausnutzung: Win32k Privilegienerhöhung

Wir empfehlen die Verwendung dieses Tools bei verschiedenen PC-Problemen.

Dieses Tool behebt häufige Computerfehler, schützt Sie vor Dateiverlust, Malware, Hardwareausfällen und optimiert Ihren PC für maximale Leistung. Beheben Sie PC-Probleme schnell und verhindern Sie, dass andere mit dieser Software arbeiten:

- Download dieses PC-Reparatur-Tool .

- Klicken Sie auf Scan starten, um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Sie auf Alle reparieren, um alle Probleme zu beheben.

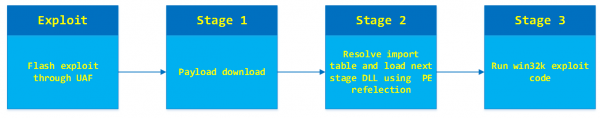

Im vergangenen Jahr startete die STRONTIUM-Angriffsgruppe eine Speer-Phishing-Kampagne für eine kleine Anzahl von Think Tanks und Nichtregierungsorganisationen in den Vereinigten Staaten. Die Angriffskampagne nutzte zwei Zero-Day-Schwachstellen in Adobe Flash und dem unteren Windows-Kernel, um eine bestimmte Gruppe von Kunden anzusprechen. Sie nutzten dann die Sicherheitsanfälligkeit des Typs type-confusion‘ in win32k.sys (CVE-2016-7255), um erhöhte Privilegien zu erlangen.

Die Schwachstelle wurde ursprünglich von Google’s Threat Analysis Group identifiziert. Es wurde festgestellt, Kunden mit Microsoft Edge auf Windows 10 Anniversary Update waren sicher vor Versionen dieses Angriffs in der Wildnis beobachtet. Um dieser Bedrohung zu begegnen, hat sich Microsoft mit Google und Adobe zusammengetan, um diese bösartige Kampagne zu untersuchen und einen Patch für Down-Level-Versionen von Windows zu erstellen. In diesem Sinne wurden Patches für alle Versionen von Windows getestet und als Update später veröffentlicht.

Eine gründliche Untersuchung der Interna des spezifischen Exploits für CVE-2016-7255, das vom Angreifer erstellt wurde, ergab, dass die Mitigationstechniken von Microsoft den Kunden bereits vor der Veröffentlichung des spezifischen Updates, das die Schwachstelle behebt, präventiven Schutz vor dem Exploit bieten.

Moderne Exploits wie die oben genannten sind auf Read-Write (RW)-Primitive angewiesen, um Code auszuführen oder zusätzliche Privilegien zu erlangen. Auch hier erwarben die Angreifer RW-Primitive durch Beschädigung der tagWND.strName Kernelstruktur. Durch Reverse Engineering seines Codes fand Microsoft heraus, dass der von STRONTIUM im Oktober 2016 verwendete Win32k-Exploit genau die gleiche Methode wiederverwendet hat. Der Exploit hat nach der anfänglichen Win32k-Schwachstelle die Struktur tagWND.strName beschädigt und SetWindowTextW verwendet, um beliebige Inhalte irgendwo im Kernelspeicher zu schreiben.

Um die Auswirkungen des Win32k Exploits und ähnlicher Exploits zu minimieren, führte das Windows Offensive Security Research Team (OSR) Techniken in das Windows 10 Anniversary Update ein, die eine missbräuchliche Verwendung von tagWND.strName verhindern können. Die Abschwächung führte zusätzliche Prüfungen für die Basis- und Längenfelder durch, um sicherzustellen, dass sie für RW-Primitive nicht verwendbar sind.

CVE-2016-7256 Ausnutzung: Schriftart-Erhöhung des Privilegs öffnen

Im November 2016 wurden nicht identifizierte Akteure entdeckt, die einen Fehler in der Windows-Font-Bibliothek (CVE-2016-7256) ausnutzten, um die Privilegien zu erhöhen und die Hankray-Hintertür zu installieren – ein Implantat zur Durchführung von Angriffen in geringem Umfang auf Computern mit älteren Versionen von Windows in Südkorea.

Es wurde festgestellt, dass die Schriftproben auf den betroffenen Computern speziell mit fest codierten Adressen und Daten manipuliert wurden, um die tatsächlichen Kernelspeicher-Layouts widerzuspiegeln. Das Ereignis zeigte die Wahrscheinlichkeit an, dass ein sekundäres Tool den Exploit-Code zum Zeitpunkt der Infiltration dynamisch generiert hat.

Das sekundäre ausführbare Programm oder Skript-Tool, das nicht wiederhergestellt wurde, schien die Aktion auszuführen, die Schriftausnutzung zu löschen, die hartkodierten Offsets zu berechnen und vorzubereiten, die für die Ausnutzung der Kernel-API und der Kernelstrukturen auf dem Zielsystem erforderlich sind. Die Aktualisierung des Systems von Windows 8 auf Windows 10 Anniversary Update verhinderte, dass der Exploit-Code für CVE-2016-7256 den verwundbaren Code erreichte. Das Update hat es geschafft, nicht nur die spezifischen Exploits, sondern auch deren Exploit-Methoden zu neutralisieren.

Fazit: Durch mehrstufige Erkennung und Exploit-Minderung bricht Microsoft erfolgreich Exploit-Methoden und schließt ganze Klassen von Schwachstellen. Infolgedessen reduzieren diese Techniken die Anzahl der Angriffe, die für zukünftige Zero-Day-Exploits zur Verfügung stehen könnten, erheblich.

Darüber hinaus hat Microsoft die Angreifer durch die Bereitstellung dieser Abschwächungstechniken gezwungen, Wege zu finden, um neue Verteidigungsebenen zu umgehen. Zum Beispiel zwingt selbst die einfache taktische Abschwächung gegen populäre RW-Primitive die Exploit-Autoren dazu, mehr Zeit und Ressourcen für die Suche nach neuen Angriffsrouten aufzuwenden. Außerdem hat das Unternehmen durch das Verschieben von Font-Parsing-Code in einen isolierten Container die Wahrscheinlichkeit verringert, dass Font-Fehler als Vektoren für die Privilegien-Eskalation verwendet werden.

Abgesehen von den oben genannten Techniken und Lösungen führen Windows 10 Anniversary Updates viele andere Schutzmaßnahmen in den wichtigsten Windows-Komponenten und dem Microsoft Edge-Browser ein, wodurch Systeme vor den als nicht offenbarte Schwachstellen identifizierten Exploits geschützt werden.

EMPFOHLEN: Klicken Sie hier, um Windows-Fehler zu beheben und die Systemleistung zu optimieren