Aktualisiert June 2025 : Beenden Sie diese Fehlermeldungen und beschleunigen Sie Ihr Computersystem mit unserem Optimierungstool. Laden Sie es über diesen Link hier herunter.

- Laden Sie das Reparaturprogramm hier herunter und installieren Sie es.

- Lassen Sie es Ihren Computer scannen.

- Das Tool wird dann Ihren Computer reparieren.

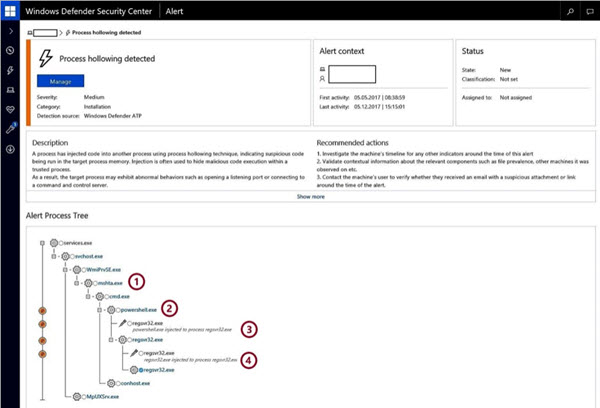

Die Sicherheitserweiterungen von Windows 10 Creators Update umfassen Verbesserungen im erweiterten Bedrohungsschutz von Windows Defender. Diese Verbesserungen würden die Benutzer vor Bedrohungen wie Kovter und Dridex Trojanern schützen, sagt Microsoft. Windows Defender ATP kann explizit Codeinjektionstechniken erkennen, die mit diesen Bedrohungen verbunden sind, wie Process Hollowing und Atom Bombing. Diese Methoden, die bereits von zahlreichen anderen Bedrohungen verwendet werden, ermöglichen es Malware, die Computer zu infizieren und verschiedene abscheuliche Aktivitäten durchzuführen, während sie gleichzeitig heimlich bleiben.

Prozess Hollowing

Wir empfehlen die Verwendung dieses Tools bei verschiedenen PC-Problemen.

Dieses Tool behebt häufige Computerfehler, schützt Sie vor Dateiverlust, Malware, Hardwareausfällen und optimiert Ihren PC für maximale Leistung. Beheben Sie PC-Probleme schnell und verhindern Sie, dass andere mit dieser Software arbeiten:

- Download dieses PC-Reparatur-Tool .

- Klicken Sie auf Scan starten, um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Sie auf Alle reparieren, um alle Probleme zu beheben.

Der Prozess des Spawnens einer neuen Instanz eines legitimen Prozesses und dessen Aushöhlung wird als Process Hollowing bezeichnet. Dies ist im Grunde genommen eine Codeinjektionstechnik, bei der der Legitimate Code durch den des Malware ersetzt wird. Andere Injektionstechniken fügen dem legitimen Prozess einfach ein bösartiges Merkmal hinzu, wobei die Aushöhlung zu einem Prozess führt, der legitim erscheint, aber in erster Linie bösartig ist.

Process Hollowing verwendet von Kovter

Microsoft behandelt die Prozesshohlräume als eines der größten Probleme, das von Kovter und verschiedenen anderen Malware-Familien verwendet wird. Diese Technik wurde von Malware-Familien bei dateifreien Angriffen eingesetzt, bei denen die Malware vernachlässigbare Spuren auf der Festplatte hinterlässt und Code nur aus dem Speicher des Computers speichert und ausführt.

Kovter, eine Familie von Klickbetrug-Trojanern, die in jüngster Zeit beobachtet wurde, um sich mit Ransomware-Familien wie Locky zu identifizieren. Letztes Jahr, im November, wurde Kovter für eine massive Zunahme neuer Malware-Varianten verantwortlich gemacht.

Kovter wird hauptsächlich über Phishing-E-Mails verbreitet, die meisten seiner bösartigen Komponenten versteckt er über Registrierungsschlüssel. Dann verwendet Kovter native Anwendungen, um den Code auszuführen und die Injektion durchzuführen. Es erreicht Persistenz, indem es Verknüpfungen (.lnk-Dateien) zum Startordner hinzufügt oder neue Schlüssel zur Registrierung hinzufügt.

Zwei Registrierungseinträge werden von der Malware hinzugefügt, um ihre Komponentendatei durch das legitime Programm mshta.exe öffnen zu lassen. Die Komponente extrahiert eine verschleierte Payload aus einem dritten Registrierungsschlüssel. Ein PowerShell-Skript wird verwendet, um ein zusätzliches Skript auszuführen, das Shellcode in einen Zielprozess einfügt. Kovter verwendet Process Hollowing, um bösartigen Code über diesen Shellcode in legitime Prozesse einzubringen.

Atombomben

Atom Bombing ist eine weitere Codeinjektionstechnik, die Microsoft angeblich blockiert. Diese Technik basiert darauf, dass Malware bösartigen Code in Atomtabellen speichert. Diese Tabellen sind Shared-Memory-Tabellen, in denen alle Anwendungen die Informationen über Zeichenketten, Objekte und andere Arten von Daten speichern, die einen täglichen Zugriff erfordern. Atom Bombing verwendet Asynchronous Procedure Calls (APC), um den Code abzurufen und in den Speicher des Zielprozesses einzufügen.

Dridex ein früher Anwender des Atombombenabwurfs

Dridex ist ein Banking-Trojaner, der erstmals 2014 entdeckt wurde und einer der ersten Anwender von Atombomben war.

Dridex wird hauptsächlich über Spam-E-Mails verbreitet, es wurde in erster Linie entwickelt, um Bankdaten und sensible Informationen zu stehlen. Außerdem deaktiviert es Sicherheitsprodukte und ermöglicht den Angreifern den Fernzugriff auf die betroffenen Computer. Die Bedrohung bleibt heimlich und hartnäckig, da gemeinsame API-Aufrufe im Zusammenhang mit Code Injection-Techniken vermieden werden.

Wenn Dridex auf dem Computer des Opfers ausgeführt wird, sucht es nach einem Zielprozess und stellt sicher, dass user32.dll von diesem Prozess geladen wird. Dies liegt daran, dass die DLL benötigt wird, um auf die benötigten Funktionen der Atomtabelle zuzugreifen. Anschließend schreibt die Malware ihren Shellcode in die globale Atomtabelle, außerdem fügt sie NtQueueApcThread-Aufrufe für GlobalGetAtomNameW in die APC-Warteschlange des Zielprozess-Threads ein, um ihn zu zwingen, den schädlichen Code in den Speicher zu kopieren.

John Lundgren, das Windows Defender ATP Research Team, sagt,

Kovter und Dridex sind Beispiele für prominente Malware-Familien, die sich weiterentwickelt haben, um der Erkennung durch Codeinjektion zu entkommen. Unvermeidlich werden Prozesshohlräume, Atombomben und andere fortschrittliche Techniken von bestehenden und neuen Malware-Familien genutzt, fügt er hinzu, dass Windows Defender ATP auch detaillierte Ereigniszeitpläne und andere kontextbezogene Informationen liefert, die SecOps-Teams verwenden können, um Angriffe zu verstehen und schnell zu reagieren. Die verbesserte Funktionalität von Windows Defender ATP ermöglicht es ihnen, den betroffenen Computer zu isolieren und den Rest des Netzwerks zu schützen.

Microsoft wird schließlich gesehen, wie es Probleme mit der Code-Einspritzung angeht, in der Hoffnung, dass das Unternehmen diese Entwicklungen schließlich in die kostenlose Version von Windows Defender einfügt.

EMPFOHLEN: Klicken Sie hier, um Windows-Fehler zu beheben und die Systemleistung zu optimieren