Aktualisiert January 2026 : Beenden Sie diese Fehlermeldungen und beschleunigen Sie Ihr Computersystem mit unserem Optimierungstool. Laden Sie es über diesen Link hier herunter.

- Laden Sie das Reparaturprogramm hier herunter und installieren Sie es.

- Lassen Sie es Ihren Computer scannen.

- Das Tool wird dann Ihren Computer reparieren.

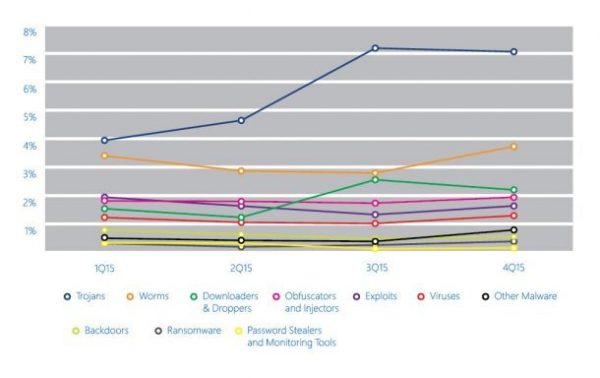

In der kürzlich veröffentlichten Ausgabe des Security Intelligence Report (SIR) fand das Unternehmen heraus, dass Angreifer verwendet

Trojaner

mehr als jede andere Malware auf Microsoft-Diensten. Cyber-Bedrohungen nehmen zu und mit zunehmender Komplexität der Ziele will Microsoft den Benutzer auf die Quellen und Arten von Malware aufmerksam machen, die seinen Computer von überall auf der Welt betreffen können. Dies ermöglicht es Verbrauchern und Unternehmen gleichermaßen, sich vor dem Angriff zu informieren

.

Die Nutzung von Trojanern nimmt zu

Wir empfehlen die Verwendung dieses Tools bei verschiedenen PC-Problemen.

Dieses Tool behebt häufige Computerfehler, schützt Sie vor Dateiverlust, Malware, Hardwareausfällen und optimiert Ihren PC für maximale Leistung. Beheben Sie PC-Probleme schnell und verhindern Sie, dass andere mit dieser Software arbeiten:

- Download dieses PC-Reparatur-Tool .

- Klicken Sie auf Scan starten, um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Sie auf Alle reparieren, um alle Probleme zu beheben.

Trojaner, so die Studie, sind die größte Form von Malware, die von Angreifern in den letzten Monaten eingesetzt wurde. In dieser Grafik zeigten ihre Untersuchungen zwischen dem zweiten und dritten Quartal 2015, dass die Begegnungen mit Trojanern um siebenundfünfzig Prozent zunahmen und bis zum Ende des Jahres erhöht blieben. In der zweiten Jahreshälfte 2015 gehörten Trojaner zu fünf der zehn wichtigsten Malware-Gruppen, mit denen Microsoft Echtzeit-Antimalware-Produkte zu tun hatten

.

Der Anstieg ist zum großen Teil auf Trojaner zurückzuführen, die als Win32/Peals, Win32/Skeeyah, Win32/Colisi und Win32/Dynamer bekannt sind. Auch ein Paar neu erkannter Trojaner, Win32/Dorv und Win32/Spursint, trugen dazu bei, die erhöhte Bedrohungslage zu erklären

.

Eine wichtige Beobachtung im Bericht war, dass die Gesamtzahl der Angriffe zwar auf Client-Plattformen häufiger war, die Häufigkeit von Trojanern jedoch eher auf Serverplattformen lag, die von Unternehmen genutzt wurden. Im vierten Quartal 2015 entfielen drei der zehn wichtigsten Malware- und vier der zehn wichtigsten Malware-Familien auf Trojaner, und unerwünschte Softwarefamilien, die am häufigsten auf unterstützten Windows-Serverplattformen anzutreffen sind, wurden als Trojaner eingestuft

.

Diese Beobachtungen zeigen, dass alle Arten von Malware-Angriffen unterschiedliche Auswirkungen auf das jeweilige Betriebssystem und dessen Versionen haben. Obwohl die Häufigkeit davon abhängen könnte, wie beliebt oder unbeliebt ein bestimmtes Betriebssystem ist, ist es meist ein zufälliger und variierender Faktor

.

Wie funktionieren Trojaner

Wie der berühmte Trojaner verstecken sich Software-Trojaner in Dateien oder Bildern oder Videos und laden dann Malware auf das Host-System herunter

.

Sie funktionieren typischerweise so:

-

Backdoor-Trojaner

Angreifern unbefugten Fernzugriff auf infizierte Computer und deren Kontrolle zu ermöglichen -

Downloader oder Dropper

sind Trojaner, die andere bösartige Dateien auf einem von ihnen infizierten Computer installieren, entweder indem sie sie von einem entfernten Computer herunterladen oder indem sie sie direkt von Kopien beziehen, die in ihrem eigenen Code enthalten sind.

.

Jetzt, da Sie wissen, was Trojaner sind und wie sie Systeme infizieren können, müssen Sie besonders aufmerksam sein und nach fischigem und “Clickbait”-Material im Internet Ausschau halten. Abgesehen davon können Sie die Menschen in Ihrer Organisation ermutigen, persönliche Geräte für Social Media und Web-Surfen zu verwenden, anstatt Geräte zu verwenden, die mit Ihrem Firmennetzwerk verbunden sind

.

Um mehr über die SIR-Ergebnisse zu erfahren, können Sie hier klicken

.

EMPFOHLEN: Klicken Sie hier, um Windows-Fehler zu beheben und die Systemleistung zu optimieren