Aktualisiert April 2024 : Beenden Sie diese Fehlermeldungen und beschleunigen Sie Ihr Computersystem mit unserem Optimierungstool. Laden Sie es über diesen Link hier herunter.

- Laden Sie das Reparaturprogramm hier herunter und installieren Sie es.

- Lassen Sie es Ihren Computer scannen.

- Das Tool wird dann Ihren Computer reparieren.

Wir haben gesehen, was unter Sicherheitsrisiken in der Computersprache zu verstehen ist. Heute werden wir sehen, was ein Exploit und was sind Exploit Kits ist. Wenn eine Schwachstelle erkannt wird, folgt ein Exploit, bis ein Patch zur Behebung der Schwachstelle ausgegeben wird. Dies ist der grundlegende Unterschied bei Schwachstellen und Exploits. Lassen Sie uns sie nun etwas detaillierter betrachten – was sind Exploits und Exploit-Kits.

Ein rechtzeitiger Patch hilft, Exploits zu verhindern. Zum Zeitpunkt des Schreibens dieses Artikels war die POODLE-Schwachstelle die größte Schwachstelle, die Menschen bekannt war, die SSL 3.0 anfällig für Exploits machten.

Was sind Exploits

Wir empfehlen die Verwendung dieses Tools bei verschiedenen PC-Problemen.

Dieses Tool behebt häufige Computerfehler, schützt Sie vor Dateiverlust, Malware, Hardwareausfällen und optimiert Ihren PC für maximale Leistung. Beheben Sie PC-Probleme schnell und verhindern Sie, dass andere mit dieser Software arbeiten:

- Download dieses PC-Reparatur-Tool .

- Klicken Sie auf Scan starten, um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Sie auf Alle reparieren, um alle Probleme zu beheben.

Exploits basieren auf Schwachstellen – bevor sie gepatcht werden. Sie ermöglichen es Hackern und Angreifern, bösartigen Code auf Ihrem Computer auszuführen, ohne dass Sie sich dessen bewusst sind. Das gängige Exploits in Java, Doc & PDF-Dokumenten, JavaScript und HTML.

Man kann Exploits definieren als:

Angriffe auf ein System (wobei das System Teil eines Computers, eines Computers oder eines Netzwerks als Ganzes sein kann; es kann sich um Software oder Hardware – einschließlich Intranets und Datenbanken davon – handeln), um eine bestimmte Schwachstelle des Systems für persönliche / eigene Vorteile / Vorteile zu nutzen.

Es ist also klar, dass Exploits auf Schwachstellen folgen. Wenn ein Internetkrimineller eine Schwachstelle in einem der Produkte im Internet oder anderswo entdeckt, kann er das System mit der Schwachstelle angreifen, um etwas zu erlangen oder autorisierte Benutzer daran zu hindern, das Produkt ordnungsgemäß zu verwenden. Eine Zero-Day-Schwachstelle ist eine Lücke in Software, Firmware oder Hardware, die dem Benutzer, Anbieter oder Entwickler noch nicht bekannt ist und von Hackern ausgenutzt wird, bevor ein Patch für sie veröffentlicht wird. Solche Angriffe werden als Zero-Day-Exploits bezeichnet.

Was sind Exploit Kits

Exploit Kits sind bösartige Toolkits, die verwendet werden können, um Schwachstellen oder Sicherheitslücken in Software und Diensten auszunutzen. Kurz gesagt, sie helfen Ihnen, Schwachstellen auszunutzen. Diese Exploit-Kits enthalten eine gute GUI-Oberfläche, die selbst durchschnittlichen Benutzern von Computer und Internet hilft, verschiedene Schwachstellen zu beheben. Solche Kits sind heutzutage frei im Internet erhältlich und werden mit Hilfe-Dokumenten geliefert, so dass die Käufer des Dienstes die Kits effektiv nutzen können. Sie sind illegal, aber noch verfügbar, und die Sicherheitsbehörden können nicht viel dagegen tun, da die Käufer und Verkäufer anonym bleiben.

Kommerzielle Exploit-Kits gibt es seit mindestens 2006 in verschiedenen Formen, aber frühe Versionen erforderten ein beträchtliches Maß an technischem Fachwissen, was ihre Attraktivität bei potenziellen Angreifern einschränkte. Diese Anforderung änderte sich 2010 mit der ersten Veröffentlichung des Blackhole Exploit-Kits, das für Angreifer mit begrenzten technischen Fähigkeiten entwickelt wurde – kurz gesagt, jeder, der Cyberkriminelle sein wollte und es sich leisten konnte, für das Kit zu bezahlen, sagt Microsoft.

Exploit-Kits sind im Internet leicht zugänglich. Sie müssen nicht in das Darknet oder Deepnet gehen, um ein Exploit-Kit als eigenständige Software oder als SaaS (Software as a Service) zu erwerben. Obwohl es im Darknet viel zu kaufen gibt, sollen Zahlungen in elektronischer Währung wie den Bitcoins erfolgen. Es gibt viele bösartige Hackerforen im normalen Internet, die die Exploit-Kits als Ganzes oder als Service verkaufen.

Nach Microsoft,

Neben Einzeltransaktionen, bei denen Käufer den exklusiven Zugang zu Exploits erwerben, werden Exploits auch durch Exploit-Kits monetarisiert – Sammlungen von Exploits, die zusammengelegt und als kommerzielle Software oder als Dienstleistung verkauft werden.

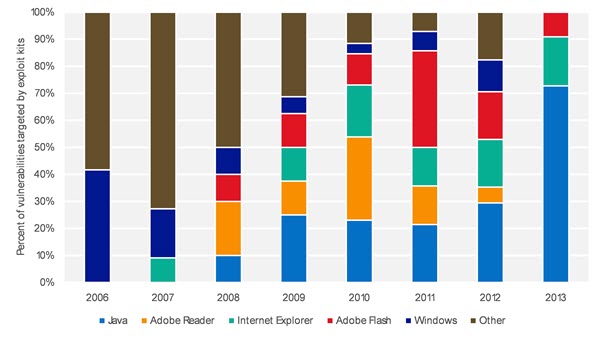

Die Exploit-Kits werden ständig aktualisiert, um gepatchte Schwachstellen zu beseitigen und neue Schwachstellen hinzuzufügen. Es ist schade, dass die Webkriminellen Schwachstellen aufdecken, bevor die Softwareanbieter und Entwickler es tun. Dies macht es zu einem einkommensstarken Unternehmen, das viele dazu verleitet, die Kits zu kaufen und die verschiedenen Produkte zu ihrem eigenen Vorteil zu nutzen. Die Hauptziele der Software sind Windows, Java, Internet Explorer, Adobe Flash, etc. – möglicherweise aufgrund ihrer großen Popularität und Nutzung. Sie können die folgende Grafik sehen, um zu wissen, wie viel Prozent der Exploit-Kits auf welche Produkte ausgerichtet sind.

Neben der ständigen Aktualisierung Ihres Betriebssystems und der installierten Software und der Installation einer guten Internet-Sicherheitssoftware können Tools wie Enhanced Mitigation Experience Toolkit, Secunia Personal Software Inspector, SecPod Saner Free, Microsoft Baseline Security Analyzer, Protector Plus Windows Vulnerability Scanner, Malwarebytes Anti-Exploit Tool und ExploitShield Ihnen helfen, Schwachstellen zu identifizieren und zu patchen und sich vor solchen Angriffen zu schützen.

EMPFOHLEN: Klicken Sie hier, um Windows-Fehler zu beheben und die Systemleistung zu optimieren