Aktualisiert July 2025 : Beenden Sie diese Fehlermeldungen und beschleunigen Sie Ihr Computersystem mit unserem Optimierungstool. Laden Sie es über diesen Link hier herunter.

- Laden Sie das Reparaturprogramm hier herunter und installieren Sie es.

- Lassen Sie es Ihren Computer scannen.

- Das Tool wird dann Ihren Computer reparieren.

Die

Petya Ransomware/Wischer

hat in Europa für Verwüstung gesorgt, und ein Blick auf die Infektion wurde zum ersten Mal in der Ukraine geworfen, als mehr als 12.500 Maschinen beschädigt wurden. Am schlimmsten war, dass sich die Infektionen auch auf Belgien, Brasilien, Indien und auch auf die Vereinigten Staaten ausgeweitet hatten. Der Petya hat Wurmfähigkeiten, die es ihm ermöglichen, sich seitlich im Netzwerk zu verbreiten. Microsoft hat eine Richtlinie herausgegeben, wie es mit Petya,

umgehen wird.

Petya Ransomware/Wischer

Wir empfehlen die Verwendung dieses Tools bei verschiedenen PC-Problemen.

Dieses Tool behebt häufige Computerfehler, schützt Sie vor Dateiverlust, Malware, Hardwareausfällen und optimiert Ihren PC für maximale Leistung. Beheben Sie PC-Probleme schnell und verhindern Sie, dass andere mit dieser Software arbeiten:

- Download dieses PC-Reparatur-Tool .

- Klicken Sie auf Scan starten, um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Sie auf Alle reparieren, um alle Probleme zu beheben.

Nach der Ausbreitung der Erstinfektion hat Microsoft nun den Nachweis, dass einige der aktiven Infektionen der Ransomware erstmals aus dem legitimen MEDoc-Update-Prozess beobachtet wurden. Dies machte es zu einem klaren Fall von Software-Supply-Chain-Angriffen, der bei den Angreifern ziemlich verbreitet geworden ist, da er eine Verteidigung auf sehr hohem Niveau benötigt

.

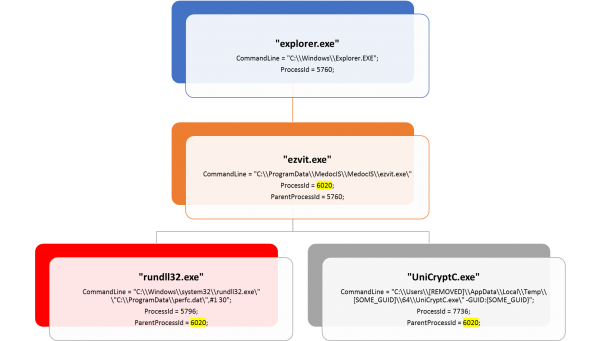

Das Bild unten zeigt, wie der Evit.exe Prozess aus dem MEDoc die folgende Befehlszeile ausführt, Interessanterweise wurde ein ähnlicher Vektor auch von der Ukraine Cyber Police in der öffentlichen Liste der Kompromissindikatoren erwähnt. Das Sein sagte, dass das Petya zu fähig ist

- Diebstahl von Zugangsdaten und Nutzung der aktiven Sitzungen

- Übertragung bösartiger Dateien auf andere Computer über die File-Sharing-Dienste

- Missbrauch von SMB-Schwachstellen bei nicht gepatchten Rechnern

Seitlicher Bewegungsmechanismus unter Verwendung von Identitätsdiebstahl und Imitation geschieht

Es beginnt alles damit, dass die Petya ein Tool zum Dumping von Berechtigungen fallen lässt, und das gibt es sowohl in der 32-Bit- als auch in der 64-Bit-Variante. Da sich Benutzer in der Regel mit mehreren lokalen Konten anmelden, besteht immer die Möglichkeit, dass eine der aktiven Sitzungen auf mehreren Maschinen geöffnet wird. Gestohlene Zugangsdaten helfen Petya, eine grundlegende Zugangsberechtigung zu erlangen

.

Danach durchsucht Petya das lokale Netzwerk nach gültigen Verbindungen an den Ports tcp/139 und tcp/445. Im nächsten Schritt ruft es dann das Subnetz auf und für jeden Subnetzbenutzer die tcp/139 und tcp/445. Nachdem die Malware eine Antwort erhalten hat, kopiert sie dann die Binärdatei auf dem entfernten Computer, indem sie die Dateiübertragungs-Funktion und die Anmeldeinformationen nutzt, die sie zuvor gestohlen hat

.

Die psexex.exe wird von der Ransomware aus einer eingebetteten Ressource gelöscht. Im nächsten Schritt scannt es das lokale Netzwerk nach admin$shares und repliziert sich dann im gesamten Netzwerk. Neben dem Ausgeben von Berechtigungen versucht die Malware auch, Ihre Berechtigungsnachweise zu stehlen, indem sie die CredEnumerateW-Funktion verwendet, um alle anderen Benutzernachweise aus dem Berechtigungsspeicher zu erhalten.

Verschlüsselung

Die Malware entscheidet sich, das System in Abhängigkeit von der Privilegienstufe des Malware-Prozesses zu verschlüsseln, und zwar durch den Einsatz eines XOR-basierten Hash-Algorithmus, der gegen die Hash-Werte prüft und sie als Verhaltensausschluss verwendet

.

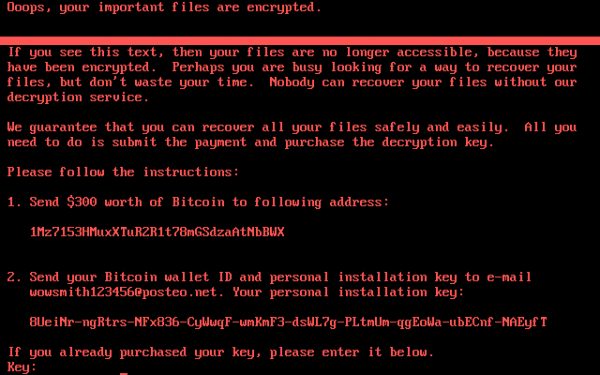

Im nächsten Schritt schreibt die Ransomware in den Master Boot Record und richtet dann das System für den Neustart ein. Darüber hinaus nutzt es auch die Funktionalität der geplanten Aufgaben, um die Maschine nach 10 Minuten abzuschalten. Jetzt zeigt Petya eine gefälschte Fehlermeldung an, gefolgt von einer aktuellen Lösegeldmeldung, wie unten gezeigt

.

Die Ransomware wird dann versuchen, alle Dateien mit unterschiedlichen Erweiterungen auf allen Laufwerken mit Ausnahme von C:Windows zu verschlüsseln. Der generierte AES-Schlüssel wird pro festem Laufwerk erzeugt, und dieser wird exportiert und verwendet den eingebetteten 2048-Bit-RSA-Schlüssel des Angreifers, sagt Microsoft

.

EMPFOHLEN: Klicken Sie hier, um Windows-Fehler zu beheben und die Systemleistung zu optimieren