Aktualisiert June 2025 : Beenden Sie diese Fehlermeldungen und beschleunigen Sie Ihr Computersystem mit unserem Optimierungstool. Laden Sie es über diesen Link hier herunter.

- Laden Sie das Reparaturprogramm hier herunter und installieren Sie es.

- Lassen Sie es Ihren Computer scannen.

- Das Tool wird dann Ihren Computer reparieren.

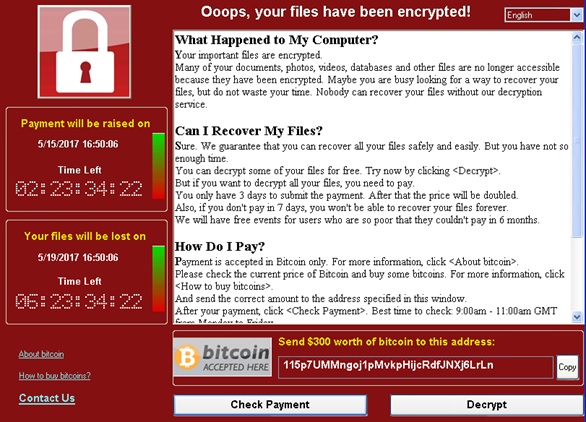

WannaCrypt Ransomware, auch bekannt unter den Namen WannaCry, WanaCrypt0r oder Wcrypt, ist eine Ransomware, die auf Windows-Betriebssysteme ausgerichtet ist. Entdeckt am 12. Mai 2017, wurde WannaCrypt bei einem großen Cyber-Angriff verwendet und hat seitdem mehr als 230.000 Windows-PCs in 150 Ländern infiziert. jetzt.

Inhaltsverzeichnis

Was ist WannaCrypt Ransomware

Erste Erfolge von WannaCrypt sind der britische National Health Service, das spanische Telekommunikationsunternehmen Telefónica und das Logistikunternehmen FedEx. Das Ausmaß der Ransomware-Kampagne war so groß, dass sie für Chaos in den Krankenhäusern des Vereinigten Königreichs sorgte. Viele von ihnen mussten stillgelegt werden, was kurzfristig die Schließung des Betriebs auslöste, während die Mitarbeiter gezwungen waren, Stift und Papier für ihre Arbeit zu verwenden, wobei die Systeme von Ransomware gesperrt waren.

Wie gelangt WannaCrypt-Ransomware in Ihren Computer

Wir empfehlen die Verwendung dieses Tools bei verschiedenen PC-Problemen.

Dieses Tool behebt häufige Computerfehler, schützt Sie vor Dateiverlust, Malware, Hardwareausfällen und optimiert Ihren PC für maximale Leistung. Beheben Sie PC-Probleme schnell und verhindern Sie, dass andere mit dieser Software arbeiten:

- Download dieses PC-Reparatur-Tool .

- Klicken Sie auf Scan starten, um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Sie auf Alle reparieren, um alle Probleme zu beheben.

Wie aus den weltweiten Angriffen hervorgeht, erhält WannaCrypt zunächst über einen E-Mail-Anhang Zugang zum Computersystem und kann sich danach schnell über LAN verbreiten. Die Ransomware kann die Festplatte Ihres Systems verschlüsseln und versucht, die SMB-Schwachstelle auszunutzen, um sich über den TCP-Port und zwischen Computern im selben Netzwerk auf beliebige Computer im Internet zu verbreiten.

Wer hat WannaCrypt erstellt

Es gibt keine bestätigten Berichte darüber, wer WannaCrypt erstellt hat, obwohl WanaCrypt0r 2.0 der 2nd Versuch seiner Autoren zu sein scheint. Sein Vorgänger, Ransomware WeCry, wurde bereits im Februar dieses Jahres entdeckt und verlangte 0,1 Bitcoin für die Freischaltung.

Derzeit verwenden die Angreifer Berichten zufolge den Microsoft Windows Exploit Eternal Blue, der angeblich von der NSA erstellt wurde. Diese Werkzeuge wurden Berichten zufolge von einer Gruppe namens Shadow Brokers gestohlen und durchgesickert.

Wie verbreitet sich WannaCrypt

Diese Ransomware verbreitet sich, indem sie eine Schwachstelle in Implementierungen von Server Message Block (SMB) in Windows-Systemen nutzt. Dieser Exploit wird als EternalBlue bezeichnet, der angeblich von einer Gruppe namens Shadow Brokers gestohlen und missbraucht wurde.

Interessanterweise ist EternalBlue eine Hackerwaffe, die von der NSA entwickelt wurde, um Zugriff auf die Computer unter Microsoft Windows zu erhalten und diese zu befehligen. Es wurde speziell für die militärische Geheimdiensteinheit der USA entwickelt, um Zugang zu den von den Terroristen verwendeten Computern zu erhalten.

WannaCrypt erstellt einen Eingabe-Vektor in Maschinen, die noch nicht gepatcht sind, auch nachdem der Fix verfügbar war. WannaCrypt greift alle Windows-Versionen an, die nicht für MS-17-010 gepatcht wurden, die Microsoft im März 2017 für Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8.1, Windows RT 8.1, Windows Server 2012, Windows Server 2012, Windows Server 2012 R2, Windows 10 und Windows Server 2016 veröffentlicht hat.

Das häufige Infektionsmuster umfasst:

- Ankunft über Social-Engineering-E-Mails, die darauf abzielen, Benutzer dazu zu bringen, die Malware auszuführen und die wurmübergreifende Funktionalität mit dem SMB-Exploit zu aktivieren. Berichte besagen, dass die Malware in einer infizierten Microsoft Word-Datei bereitgestellt wird, die in einer E-Mail gesendet wird, getarnt als Jobangebot, Rechnung oder anderes relevantes Dokument.

- Infektion durch SMB-Exploit, wenn ein nicht gepatchter Computer in anderen infizierten Computern angesprochen werden kann

.

WannaCrypt ist ein Trojaner-Dropper

Mit den Eigenschaften eines Dropper-Trojaners versucht WannaCrypt, die Domain hxxp://wwww[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com über die API InternetOpenUrlA() zu verbinden:

Wenn die Verbindung jedoch erfolgreich ist, infiziert die Bedrohung das System nicht weiter mit Ransomware oder versucht, andere Systeme auszunutzen. XP, Windows Server 2003, etc.

zu blockieren.

Um mehr über dieses Thema zu erfahren, lesen Sie den Technet-Blog.

WannaCrypt wurde vielleicht vorerst gestoppt, aber Sie können erwarten, dass eine neuere Variante heftiger zuschlägt, also bleiben Sie sicher und geschützt.

Microsoft Azure-Kunden können die Ratschläge von Microsoft lesen, wie sie WannaCrypt Ransomware Threat abwenden können.

AKTUALISIERUNG: WannaCry Ransomware Decryptors sind verfügbar. Unter günstigen Bedingungen, WannaKey und WanaKiwi, können zwei Entschlüsselungswerkzeuge helfen, WannaCrypt oder WannaCry Ransomware verschlüsselte Dateien zu entschlüsseln, indem sie den von der Ransomware verwendeten Schlüssel abrufen.

EMPFOHLEN: Klicken Sie hier, um Windows-Fehler zu beheben und die Systemleistung zu optimieren