Aktualisiert April 2024 : Beenden Sie diese Fehlermeldungen und beschleunigen Sie Ihr Computersystem mit unserem Optimierungstool. Laden Sie es über diesen Link hier herunter.

- Laden Sie das Reparaturprogramm hier herunter und installieren Sie es.

- Lassen Sie es Ihren Computer scannen.

- Das Tool wird dann Ihren Computer reparieren.

Remote Code Execution oder RCE war eine der bevorzugten Methoden von Hackern, um in ein Netzwerk/Maschinen einzudringen. Mit einfachen Worten, Remote Code Execution tritt auf, wenn ein Angreifer einen Fehler im System ausnutzt und eine Malware einführt. Die Malware nutzt die Schwachstelle aus und hilft dem Angreifer, Codes remote auszuführen. Dies ist vergleichbar mit der tatsächlichen Übergabe der Kontrolle über Ihren gesamten PC an eine andere Person mit allen Admin-Rechten.

Inhaltsverzeichnis

Remote Codeausführung

Es ist üblich, dass moderne Browser-Exploits versuchen, eine Speichersicherheitsschwachstelle in ein Verfahren zur Ausführung von beliebigem nativem Code auf einem Zielgerät zu transformieren. Diese Technik wird am meisten bevorzugt, da sie es den Angreifern ermöglicht, ihre Mittel mit geringstem Widerstand zu erreichen.

Maßnahmen zum Schutz vor Remotecodeausführung

Wir empfehlen die Verwendung dieses Tools bei verschiedenen PC-Problemen.

Dieses Tool behebt häufige Computerfehler, schützt Sie vor Dateiverlust, Malware, Hardwareausfällen und optimiert Ihren PC für maximale Leistung. Beheben Sie PC-Probleme schnell und verhindern Sie, dass andere mit dieser Software arbeiten:

- Download dieses PC-Reparatur-Tool .

- Klicken Sie auf Scan starten, um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Sie auf Alle reparieren, um alle Probleme zu beheben.

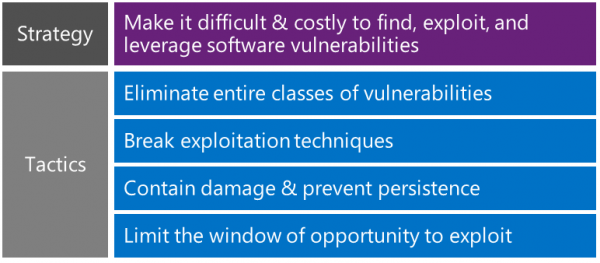

Microsoft hat das Problem der Schwachstellen im Webbrowser bekämpft, indem es einen systematischen Ansatz entwickelt hat, der darauf abzielt, die gesamte Klasse von Schwachstellen zu beseitigen. Der erste Schritt ist, wie ein Hacker zu denken und zu versuchen, die Schritte abzuleiten, die zur Ausnutzung der Schwachstellen verwendet wurden. Dies gibt uns mehr Kontrolle und wird uns auch helfen, den Angriff besser abzuschirmen. Die Klassen der Schwachstellen werden eliminiert, indem die Angriffsfläche reduziert und spezifische Minderungsmuster erkannt werden.

Brechen Sie die Techniken und begrenzen Sie den Schaden

.

Wie wir bereits erklärt haben, um die Angreifer zu bekämpfen, muss man wie ein Hacker denken und versuchen, seine Techniken abzuleiten. Es ist jedoch davon auszugehen, dass wir nicht in der Lage sein werden, alle Techniken zu brechen, und der nächste Schritt besteht darin, Schäden auf einem Gerät einzudämmen, sobald die Schwachstelle ausgenutzt wird.

Diesmal kann die Taktik auf die Angriffsfläche gerichtet werden, die über Code zugänglich ist, der in der Sandbox von Microsoft Edge im Browser läuft. Eine Sandbox ist eine sichere Umgebung, in der die Apps getestet werden können.

Begrenzen Sie die Zeitfenster der Gelegenheit

.

Dies ist nun eine Art Notfallplan, wenn man bedenkt, dass alle anderen Methoden gescheitert sind, muss man das Zeitfenster für die Angreifer durch den Einsatz leistungsfähiger und effizienter Werkzeuge begrenzen. Man kann den Vorfall auch im Microsoft Security Response Center melden und andere Technologien wie Windows Defender und SmartScreen verwenden, die normalerweise wirksam bei der Blockierung bösartiger URLs sind. CIG und ACG erweisen sich gemeinsam als äußerst effektiv bei der Handhabung der Exploits. Das bedeutet, dass Hacker jetzt neue Wege finden sollten, um die Sicherheitsebene von CIG und ACG zu umgehen.

Arbitrary Code Guard & Code Integrity Guard

Microsoft bekämpft die Angriffe mit ACG (Arbitrary Code Guard) und CIG (Code Integrity Guard), die beide helfen, das Laden von bösartigem Code in den Speicher zu verhindern. Microsoft Edge verwendet bereits die Technologien wie ACG und CIG, um Hackerversuche zu vermeiden

.

Falls Sie ein Entwickler sind, gibt es viele Möglichkeiten, Ihren Code vor solchen Angriffen zu schützen. Stellen Sie sicher, dass sich Ihr Code an die Grenzen der Datenpuffer hält und dass Sie den Benutzern bei der Weitergabe ihrer Daten nicht vertrauen. Versuchen Sie immer, den schlimmsten Fall anzunehmen und das Programm so zu bauen, dass es damit umgehen kann, mit anderen Worten, es ist immer besser, ein defensiver Programmierer zu sein.

EMPFOHLEN: Klicken Sie hier, um Windows-Fehler zu beheben und die Systemleistung zu optimieren